Microsoft ha lanzado su primer gran caso legal para frenar a quienes usan la IA con fines abusivos. La compañía ha identificado y denunciado ante un tribunal federal de EE. UU. a Storm-2139, una red de al menos seis desarrolladores y diez usuarios que, según la demanda, robaban credenciales de clientes (claves de API) y eludían las salvaguardas de servicios de generación de imágenes —incluido Azure OpenAI Service— para crear imágenes sexualizadas y violentas de celebridades, mujeres y personas racializadas. El caso, presentado en el Distrito Este de Virginia, marca un punto de inflexión: el paso de la respuesta técnica a la disuasión jurídica frente al abuso de la IA generativa.

Un viernes cualquiera… hasta que no lo fue

El detonante llegó en un viernes de julio. El equipo de AI Incident Detection and Response de Microsoft, dirigido por Phillip Misner, detectó que alguien había sustraído el código de acceso único de un cliente para un generador de imágenes y lo estaba usando para saltarse los filtros de contenido. Tras revocar la clave, aparecieron nuevas credenciales robadas en un foro anónimo conocido por alojar contenido de odio. La compañía escaló el incidente a una respuesta corporativa coordinada que derivó en la vía judicial.

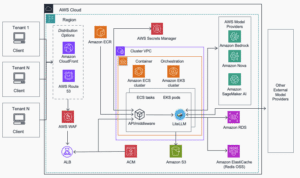

Según la demanda, la trama habría desarrollado y publicitado un conjunto de herramientas orientadas a acceder ilícitamente a modelos de imagen y a ocultar la actividad mediante un servicio de reverse proxy que almacenaba las imágenes en un equipo ubicado en Virginia. Parte de las claves expuestas —utilizadas para autenticarse— pertenecían a clientes de Azure que las habían dejado públicas en plataformas abiertas.

Cómo se eluden los guardrails: anatomía de un jailbreak visual

Los investigadores describen un patrón ya familiar en la seguridad de IA:

- Iteración adversaria: cuando un prompt quedaba bloqueado, los atacantes probaban variaciones hasta superar el filtro.

- Sustituciones semánticas: ante restricciones para imágenes de celebridades, sustituían nombres por descripciones físicas.

- Ofuscación textual: para saltar filtros de contenido prohibido, reemplazaban letras por notaciones técnicas (subíndices, caracteres no estándar), buscando engañar a los detectores.

Microsoft asegura haber corregido los vectores de evasión observados y reforzado sus salvaguardas tras el incidente.

Del takedown técnico a la disuasión legal

La ofensiva no se quedó en el plano técnico. La Digital Crimes Unit (DCU), cuyo asesor jurídico adjunto es Richard Boscovich, lidera la demanda civil que invoca, entre otras, la Computer Fraud and Abuse Act (CFAA) y la Digital Millennium Copyright Act (DMCA). La querella identifica a cuatro presuntos cabecillas —ubicados en Irán, Inglaterra, Hong Kong y Vietnam— y describe una estructura de “hacking como servicio”.

Tras la denuncia inicial en diciembre, Microsoft intervino una web, bloqueó actividad y continuó recopilando pruebas. La presión judicial y mediática fracturó a la red: algunos implicados filtraron información sobre sus compañeros, aportando pistas que permitieron ampliar la demanda en febrero y vincular más evidencias con personas concretas.

Por qué esta vez es diferente

La compañía encuadra el caso como parte de una estrategia más amplia de seguridad digital y seguridad de la IA:

- Respuesta a víctimas: el abuso de imágenes —reales o sintéticas— tiene impacto desproporcionado en mujeres y niñas, con daños psicológicos, sociales y económicos. El objetivo es interrumpir la producción y acotar la distribución.

- Pruebas de procedencia: el uso de Content Credentials —metadatos de procedencia en imágenes generadas por IA— ayudó a trazar orígenes y a documentar la cadena de creación.

- Mejora continua: la experiencia alimenta nuevos guardrails, refuerza filtros y perfecciona procesos de revocación y detección de anomalías en tiempo real.

En paralelo, Microsoft colabora con legisladores, colectivos y víctimas para actualizar marcos legales y prácticas de plataforma frente a la imagen sexual no consentida, un fenómeno que se multiplica en la era generativa.

El papel de las credenciales expuestas: la vieja piedra con la nueva IA

Una lección central del caso: el eslabón débil siguieron siendo claves expuestas por clientes en repositorios o foros. Con IA de por medio, esa mala higiene se vuelve multiplicador de daño:

- Abre la puerta a consumo masivo de API con identidad ajena.

- Enmascara trazabilidad y ralentiza la atribución de abuso.

- Traslada costes a la víctima (consumo, reputación, cumplimiento).

Para empresas y startups que integran modelos, el mensaje es inequívoco: gestión de secretos, rotación y escaneo continuo de claves expuestas deben ser prioridad de seguridad, no una nice to have.

Qué viene ahora: cooperación y enforcement

Además de la demanda civil, Microsoft indica que remite casos a fuerzas del orden en EE. UU. y otros países para posibles cargos penales. La compañía afirma haber contactado con víctimas y clientes afectados para ayudarles a remediar la exposición, endurecer políticas y cerrar brechas de configuración.

El objetivo declarado es disuadir: enviar el mensaje de que abusar de herramientas de IA tiene consecuencias. La exposición pública de nombres y tácticas persigue, además, elevar el coste reputacional y judicial para futuros imitadores.

Lecciones prácticas para plataformas, empresas y usuarios

Para plataformas y proveedores de IA

- Metadatos de procedencia por defecto en contenidos generados.

- Detección temprana de patrones de evasión (variantes de prompt, ofuscación, sustituciones).

- Controles de rate limiting y validación fuerte de claves con anomalía basada en riesgo.

- Botones de emergencia para revocar accesos y aislar tenants sin bloquear a inocentes.

Para empresas usuarias

- Inventario de claves y rots periódicos, con escaneo externo de repositorios y pastes.

- Asignación de mínimos privilegios a cada API y scopes granulares.

- Monitorización de consumo con alertas por picos, geolocalización inusual o nuevos user agents.

- Concienciación jurídica: playbooks que contemplen CFAA/DMCA, takedown de dominios y colaboración con proveedores.

Para personas creadoras y figuras públicas

- Búsquedas inversas periódicas y servicios de alerta sobre deepfakes.

- Documentación de pruebas (capturas, URLs, metadatos) para acciones de retiro.

- Canales de soporte: conocer los formularios y procedimientos de retirada de contenidos no consentidos.

Un problema que trasciende lo técnico

Directivas de seguridad de Microsoft recuerdan que el abuso de imágenes —sean reales o sintéticas— devasta a las víctimas. No es un simple asunto de policy de plataforma: afecta a la salud, la identidad y las oportunidades de quienes quedan expuestas. La compañía reivindica un enfoque multicapa: tecnología, leyes más protectoras, educación y acompañamiento a víctimas.

La conclusión es clara: la IA no neutraliza la responsabilidad; la multiplica. En paralelo a la innovación, la industria tendrá que acelerar salvaguardas técnicas, cerrar el grifo de accesos abusivos y activar mecanismos legales y de soporte que pongan a las personas en el centro. El caso Storm-2139 inaugura esa fase con una señal nítida: quien abuse, será perseguido.

vía: news.microsoft