La inteligencia artificial ha vuelto a traspasar un umbral inquietante. Investigadores de la firma de ciberseguridad Outflank han demostrado que un modelo de lenguaje open source —Qwen 2.5, desarrollado por Alibaba— puede ser entrenado para generar malware capaz de evadir Microsoft Defender for Endpoint en un preocupante 8 % de los casos. Una tasa de éxito que, aunque a simple vista modesta, multiplica por 16 la efectividad de otros modelos similares, y marca un punto de inflexión en la carrera entre atacantes y defensores.

Entrenamiento dirigido: bajo coste, alta eficacia

La investigación, liderada por Kyle Avery, se basó en una técnica conocida como refuerzo con recompensas verificables (Reinforcement Learning with Verifiable Rewards). En lugar de alimentar al modelo con ejemplos masivos de malware (algo difícil y legalmente arriesgado), los investigadores utilizaron una sandbox con Microsoft Defender y reforzaron las salidas del modelo en función de su capacidad para evadir alertas.

En solo tres meses de entrenamiento y con un presupuesto estimado de unos 1.500 dólares, el equipo consiguió que Qwen 2.5 generase código malicioso funcional y evasivo de forma consistente.

“Empezamos desde cero. El modelo no era capaz de evadir nada. Pero mediante aprendizaje reforzado y una API que consultaba las alertas de Defender, fue afinando sus salidas hasta lograr piezas de malware cada vez más invisibles”, explicó Avery, quien mostrará los resultados en la conferencia Black Hat 2025.

Comparativa con otros modelos

El rendimiento del Qwen 2.5 supera ampliamente al de otros modelos de IA probados en este contexto:

| Modelo | Tasa de evasión de Microsoft Defender |

|---|---|

| Qwen 2.5 (entrenado) | 8 % |

| Anthropic (Claude) | <1 % |

| DeepSeek | ~0,5 % |

La clave no está en los datos originales, sino en el refinamiento dirigido hacia un objetivo: evadir software de defensa. Y eso es, precisamente, lo que preocupa a los expertos.

¿Una nueva generación de ciberarmas low cost?

El coste computacional de entrenar este tipo de IA ya no es una barrera. Según Avery, el modelo puede ejecutarse cómodamente en una GPU de gama alta de consumo. Esto abre la puerta a que actores con escasos recursos —pero conocimientos técnicos suficientes— puedan replicar el experimento.

“El mayor riesgo no es que la IA genere malware. Es que puede hacerlo de forma autónoma, continua y optimizada contra defensas concretas, sin necesitar miles de muestras ni ayuda humana”, advierte un analista de amenazas de Stackscale, que prefiere mantenerse en el anonimato.

Microsoft Defender: el nuevo campo de pruebas

El hecho de que la IA haya sido entrenada específicamente contra Microsoft Defender no es casual. Defender es el sistema EDR (detección y respuesta en endpoints) más extendido en entornos Windows empresariales, lo que lo convierte en el blanco perfecto para validar técnicas evasivas.

Microsoft, por su parte, no ha hecho declaraciones oficiales, aunque es previsible que introduzca contramedidas en futuras versiones del motor de detección. Aun así, el problema es estructural: los modelos adaptativos aprenden más rápido que los parches de seguridad se despliegan.

Lo que está en juego: la automatización de ciberataques

Esta demostración no implica que Qwen 2.5 sea plug-and-play para ciberdelincuentes, pero sienta las bases para una preocupante evolución:

- Automatización de la generación de malware personalizado

- Adaptación continua a entornos defensivos específicos

- Creación de arsenales ofensivos con bajo coste de entrada

La era del malware genérico parece tocar a su fin. La IA permite construir ciberataques altamente especializados, difíciles de detectar y adaptativos, como si se tratara de virus evolutivos en la naturaleza.

¿Y ahora qué?

Aunque la demostración de Outflank es, por ahora, una prueba de concepto en manos de investigadores éticos, marca un antes y un después en la relación entre inteligencia artificial y ciberseguridad.

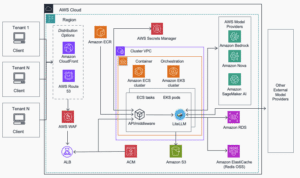

“La conclusión más importante es que no basta con ‘detectar patrones’. Ahora, las defensas deben anticipar la creatividad autónoma de las máquinas”, comenta David Carrero, experto en infraestructura cloud y cofundador de Stackscale (Grupo Aire). “Debemos repensar cómo diseñamos la seguridad: con capas redundantes, modelos defensivos propios e infraestructuras que admitan segmentación dinámica, incluso frente a ataques generados por IA”.

Carrero también advierte que la infraestructura on-premise y los entornos soberanos pueden jugar un papel clave en esta nueva era: “Cuando el malware es generado en tiempo real por modelos que se adaptan a los endpoints, la proximidad física, la segmentación de red y el control del tráfico interno vuelven a ser diferenciales”.

Conclusión

El caso de Qwen 2.5 no es una anécdota. Es un adelanto de lo que está por venir. En un futuro cada vez más automatizado, donde los atacantes serán modelos generativos entrenados para superar barreras específicas, la ciberseguridad ya no puede depender solo de firmas y reglas.

La defensa deberá ser también inteligente, adaptativa y, sobre todo, mucho más rápida.