La inteligencia artificial (IA) se ha convertido en un motor de transformación para sectores como la salud, la industria, el transporte o la educación. Sin embargo, su creciente presencia en procesos críticos la convierte también en un objetivo prioritario para cibercriminales. Así lo advierten diversos informes de ciberseguridad que revelan un aumento sostenido de ataques dirigidos a modelos de IA, tanto en su estructura como en su infraestructura asociada.

Los modelos de IA manejan enormes volúmenes de información sensible y funcionan cada vez más como componentes centrales en la toma de decisiones automatizadas. Esta realidad ha despertado el interés de grupos de amenazas que buscan explotarlos para obtener beneficios económicos, acceso a datos confidenciales o simplemente para alterar su funcionamiento con fines maliciosos.

Elementos críticos y superficies de ataque en IA

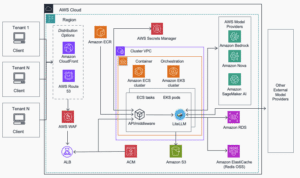

Para comprender los vectores de ataque más habituales, es necesario analizar los principales componentes de un sistema de IA:

- Datos de entrenamiento: fundamentales para el correcto aprendizaje del modelo, pero también vulnerables a manipulaciones externas si no se gestionan de forma segura.

- APIs expuestas: permiten la integración del modelo con otros sistemas, pero pueden ser usadas como puerta de entrada para extraer información o inducir fallos.

- Estructura interna y algoritmos: los modelos pueden ser objeto de ataques de ingeniería inversa o manipulación adversarial.

- Infraestructura y servidores: donde residen los modelos y se procesa la información, pueden ser blanco de malware o ataques de denegación de servicio (DDoS).

Principales tipos de ataques contra modelos de IA

- Data Poisoning (Envenenamiento de datos)

Consiste en insertar datos maliciosos o erróneos durante la fase de entrenamiento del modelo. El objetivo es alterar su comportamiento de forma sutil pero efectiva. - Ataques adversariales

Se introducen pequeñas alteraciones imperceptibles en los datos de entrada (como imágenes o textos) para que el modelo los interprete erróneamente. Se han documentado casos en sistemas de reconocimiento facial o detección de malware. - Control del modelo e infraestructuras como C2

Los atacantes podrían comprometer servidores donde se aloja el modelo, utilizándolo como nodo de comando y control (C2) o para lanzar otros ataques internos. - Model Inversion (Inversión del modelo)

Técnica que permite inferir información personal sensible a partir de las salidas del modelo, como reconstruir rostros o datos a partir de sistemas de IA entrenados con información privada. - Model Extraction (Extracción del modelo)

Mediante el envío masivo de consultas al modelo, se puede intentar replicar su comportamiento sin tener acceso al código fuente ni a los datos de entrenamiento. - Evasion Attacks (Ataques de evasión)

Modificaciones de entradas que buscan evitar la detección por parte de modelos de seguridad como antivirus, sistemas antifraude o firewalls inteligentes. - Malware en infraestructuras

Los servidores que alojan modelos de IA pueden ser infectados con malware que filtre información, altere operaciones o incluso bloquee el acceso legítimo al sistema.

Casos reales que marcaron un precedente

- Tay, el chatbot de Microsoft (2016): diseñado para aprender de las interacciones con los usuarios, fue manipulado para difundir discursos de odio en menos de 24 horas.

- Ataques a GPT-3/OpenAI: múltiples intentos documentados de inducir a los modelos de OpenAI a revelar fragmentos sensibles de datos usados en su entrenamiento.

- Filtración del modelo LLaMA de Meta (2023): el modelo de lenguaje de gran tamaño fue accedido y distribuido en plataformas externas antes de su lanzamiento oficial, exponiendo la fragilidad de la protección de modelos propietarios.

Recomendaciones y visión a futuro

Según expertos de ESET y otras firmas de ciberseguridad, mitigar estos riesgos exige una estrategia integral que contemple todas las fases del ciclo de vida de la IA:

- Validar y controlar rigurosamente los datos de entrenamiento.

- Proteger las interfaces de programación (API) expuestas.

- Implementar técnicas de defensa contra ataques adversariales.

- Asegurar la infraestructura de servidores y redes con monitorización constante.

- Auditar los modelos de forma periódica y mantener registros de accesos e interacciones.

Además, iniciativas como MITRE ATLAS™, que buscan categorizar los ataques a sistemas de IA de forma similar al marco MITRE ATT&CK, están comenzando a ser adoptadas por equipos de seguridad para anticiparse a posibles amenazas.

En un contexto donde la inteligencia artificial no solo procesa datos, sino que los interpreta y decide, la protección de estos sistemas se convierte en una prioridad estratégica. La ciberseguridad aplicada a la IA ya no es un tema del futuro: es una necesidad urgente en el presente.

Fuente: We Live security