Microsoft ha abordado recientemente una vulnerabilidad crítica en su plataforma Copilot Studio que podría haber expuesto información confidencial a través de un fallo en la protección de solicitudes del lado del servidor (SSRF). Identificada como CVE-2024-38206 y con una puntuación CVSS de 8.5, la brecha de seguridad ha sido corregida tras su descubrimiento por parte de investigadores de ciberseguridad.

La vulnerabilidad, descrita como un error de divulgación de información, permitía a un atacante autenticado eludir las medidas de protección contra SSRF en Copilot Studio. Este defecto posibilitaba la filtración de datos confidenciales a través de la red interna de Microsoft, facilitando el acceso no autorizado a infraestructura crítica, incluidos el Servicio de Metadatos de Instancia (IMDS) y las instancias internas de Cosmos DB.

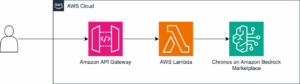

Evan Grant, investigador de seguridad en Tenable, destacó que el ataque aprovechaba la capacidad de Copilot para realizar solicitudes web externas. Mediante la explotación de esta falla, era posible recuperar metadatos de instancia desde un mensaje de chat en Copilot y utilizarlos para obtener tokens de acceso a identidades administradas. Estos tokens podrían luego ser empleados para acceder a recursos internos de Microsoft, incluyendo la lectura y escritura en instancias de Cosmos DB.

A pesar de que la vulnerabilidad no permitía el acceso a datos entre inquilinos, el hecho de que la infraestructura de Copilot Studio sea compartida entre varios clientes significaba que la exposición de datos podía afectar a múltiples usuarios. Microsoft ha asegurado que la vulnerabilidad ha sido subsanada y que los clientes no necesitan tomar medidas adicionales.

Este descubrimiento sigue a la reciente identificación y parcheo de dos fallas de seguridad en Azure Health Bot Service, también por Tenable, que podrían haber permitido a actores maliciosos realizar movimientos laterales y acceder a datos sensibles de pacientes (CVE-2024-38109, puntuación CVSS: 9.1).

Además, Microsoft ha anunciado que a partir de octubre de 2024, todos los clientes de Microsoft Azure deberán activar la autenticación multifactor (MFA) como parte de su Iniciativa de Futuro Seguro (SFI). Esta medida se implementará inicialmente en el portal de Azure, el centro de administración de Microsoft Entra y el centro de administración de Intune, con una aplicación gradual a otros servicios a principios de 2025.

La corrección de esta vulnerabilidad y la implementación de MFA destacan el compromiso de Microsoft con la seguridad de sus plataformas y la protección de la información de sus clientes frente a amenazas emergentes.

Fuente: OpenSecurity